728x90

반응형

문제에서 lolteam.pcapng라는 패킷 캡쳐 파일이 하나 주어집니다. 이를 와이어샤크로 열어보겠습니다.

위와 같이 8개의 패킷이 캡쳐되어 있습니다. 자세한 분석을 위해 TCP Stream으로 열어보겠습니다.

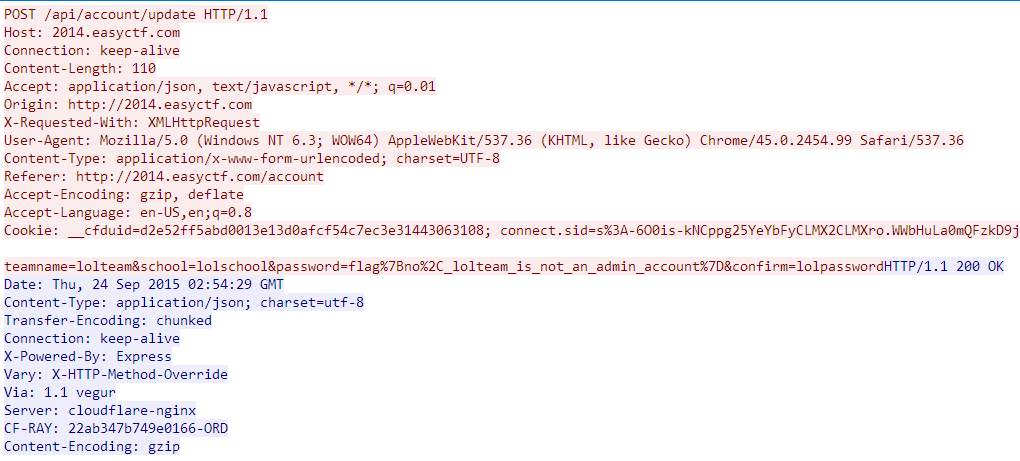

TCP Stream에서는 위와 같은 내용이 나옵니다.

Referer 항목을 보면 http://2014.easyctf.com/account 링크로 HTTP POST 요청을 하고 있음을 확인할 수 있습니다.

쿠키 아래에 문자열을 보면 password=flag~로 나와있는 부분도 보입니다.

추가적인 정보를 위하여 HTTP 프로토콜의 패킷을 분석해 보겠습니다.

4번 패킷인 HTTP 프로토콜을 분석해보면 password 값의 value를 구할 수 있습니다.

728x90

반응형

'디지털포렌식 with CTF > 네트워크 포렌식 (Network)' 카테고리의 다른 글

| [네트워크 포렌식] 때로는 정답이 바로 나타나지만… (0) | 2020.11.16 |

|---|---|

| [네트워크 포렌식] 당신이 플래그를 찾을 수 있을까? (0) | 2020.11.16 |

| [네트워크 포렌식] 우리는 의심스러운 네트워크 … (0) | 2020.11.16 |

| [네트워크 포렌식] 당신은 캡처 파일에서 플래그를 찾을수 있는가? (0) | 2020.11.09 |

| [네트워크 포렌식] woodstock-1 (0) | 2020.11.09 |