728x90

반응형

문제에서 압축 파일 하나를 줍니다. 압축을 풀어보겠습니다.

압축을 풀면 위와 같은 디렉토리와 디렉토리에 해당하는 로그 파일들이 존재합니다.

Visual Studio Code 프로그램으로 로그 파일들을 열어보겠습니다.

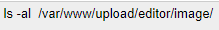

accounts 디렉토리의 history 파일입니다. /var/www/upload/editor/image 경로에 777권한을 준 것이 눈에 띕니다.

777권한을 부여한 경로로 검색해보니, ps_eaf 파일에서 프로세스가 검색되었습니다.

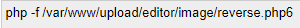

php -f 명령어로 reverse.php 파일을 실행했습니다. pid는 5245입니다.

network 디렉토리의 lsof 로그에서 pid인 5245로 검색해 보았습니다.

1884 라인에 TCP 프로토콜으로 특정 ip와 연결되었다는 점을 발견할 수 있습니다.

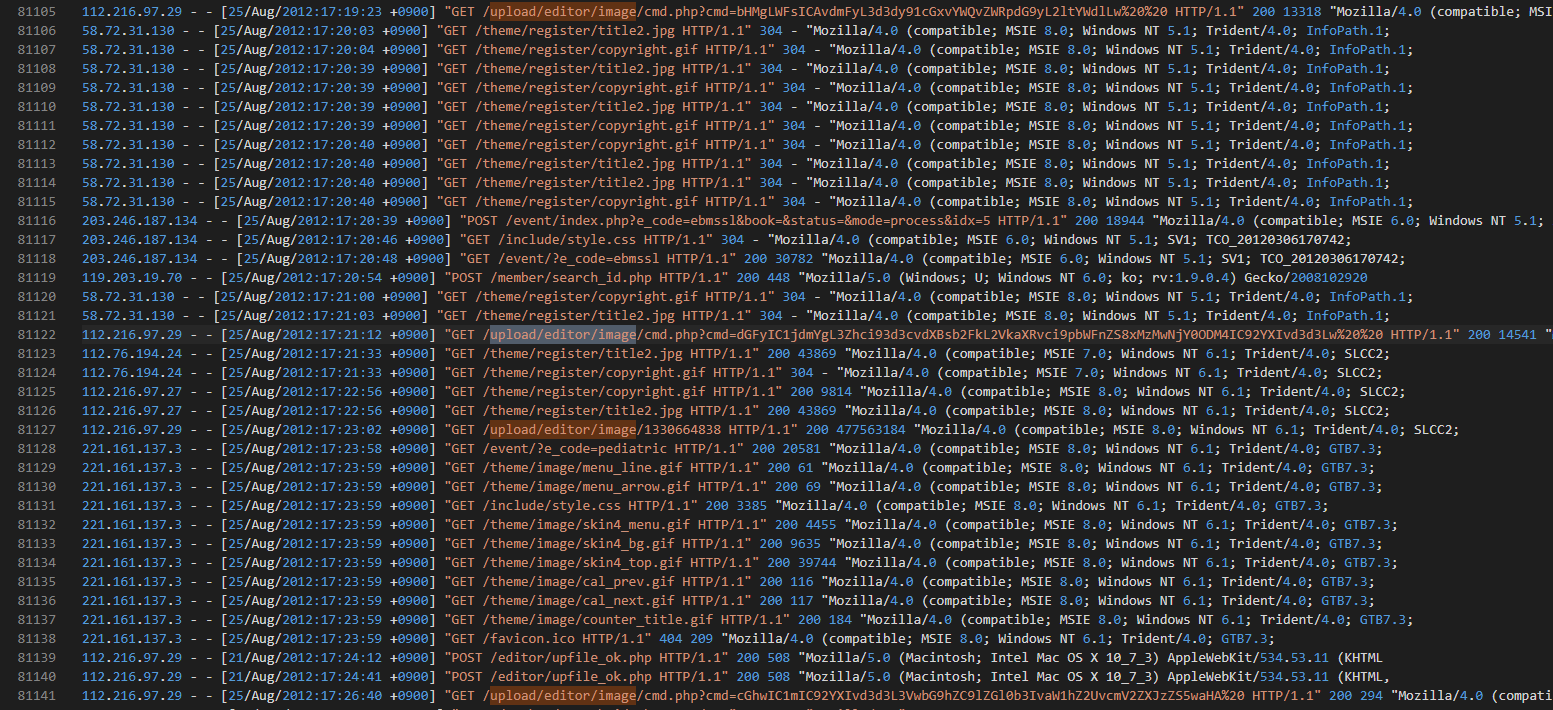

access.log 파일을 분석하다가 /upload/editor/image 경로로 검색을 해보았는데, 아래와 같은 값이 출력되었습니다.

cmd.php 파일을 통하여 cmd 변수에 base64 방식으로 인코딩 된 문자열들이 들어가 있었습니다.

이 문자열들을 base64 방식으로 디코딩 해보겠습니다.

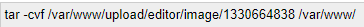

tar 명령어로 파일을 압축하고 php 명령어로 reverse.php 파일을 실행해 파일을 유출한 것 같습니다.

위와 같은 과정으로 A번 ~ C번의 답을 구할 수 있습니다.

728x90

반응형

'디지털포렌식 with CTF > 네트워크 포렌식 (Network)' 카테고리의 다른 글

| [네트워크 포렌식] Sans Network Forensic [Puzzle 8] #9 (0) | 2020.11.25 |

|---|---|

| [네트워크 포렌식] Sans Network Forensic [Puzzle 8] #8 (0) | 2020.11.25 |

| [네트워크 포렌식] Sans Network Forensic [Puzzle 8] #7 (0) | 2020.11.24 |

| [네트워크 포렌식] Sans Network Forensic [Puzzle 8] #6 (0) | 2020.11.24 |

| [네트워크 포렌식] Sans Network Forensic [Puzzle 8] #5 (0) | 2020.11.24 |