이번에는 메모리 포렌식에 사용되는 Volatility 프레임워크의 프로세스 정보를 보여주는 플러그인을 알아보겠습니다.

플러그인을 사용하기 위해 앞에서 배운 imageinfo 플러그인을 사용하여 구한 메모리 파일의 profile 정보가 필요합니다.

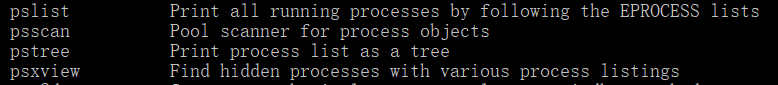

먼저 vol.py -h 명령어로 플러그인들의 설명을 읽어보겠습니다.

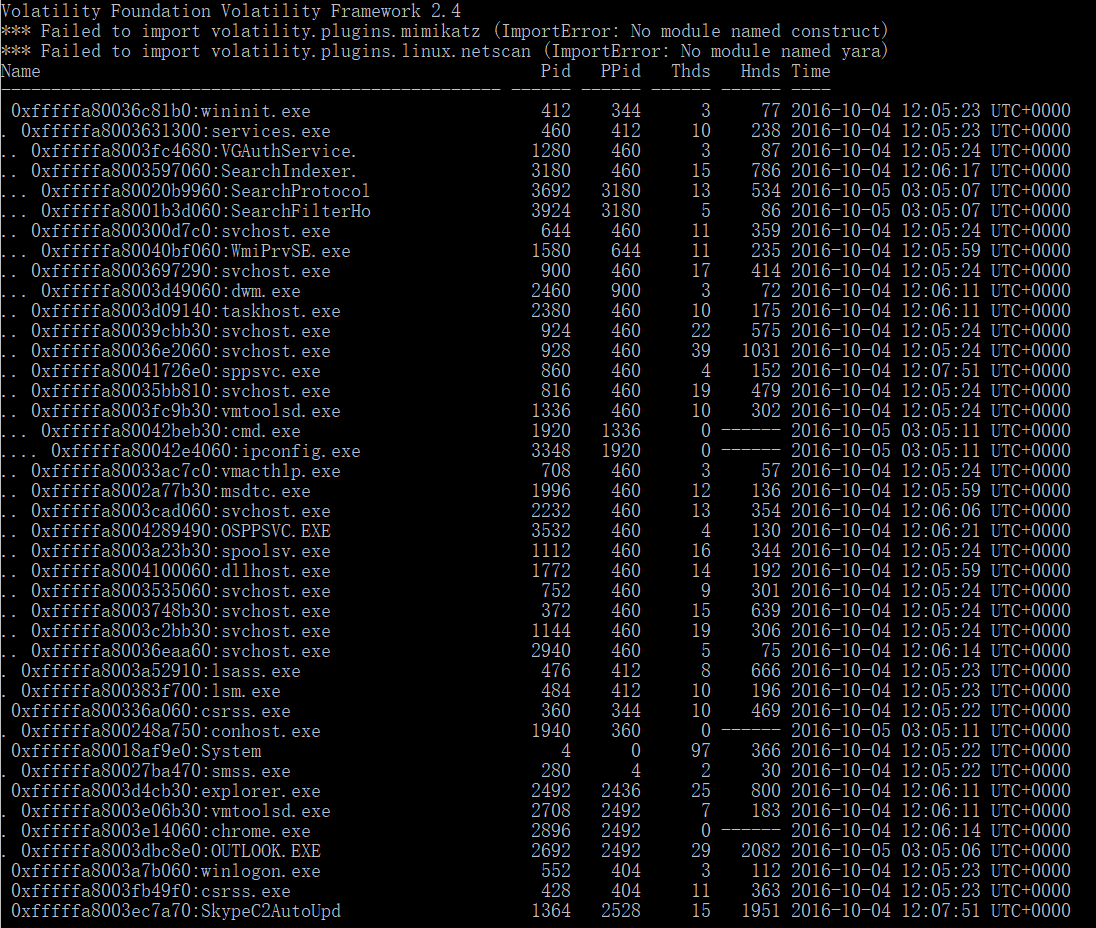

그럼 vol.py -f 1.vmem --profile=Win7SP1x64 pslist 명령어로 pslist 플러그인을 살펴보겠습니다.

pslist 플러그인은 설명처럼 현재 작동중인 모든 프로세스들을 출력해줍니다.

Offset 주소와 PID, PPID 등과 같은 정보도 함께 출력됩니다.

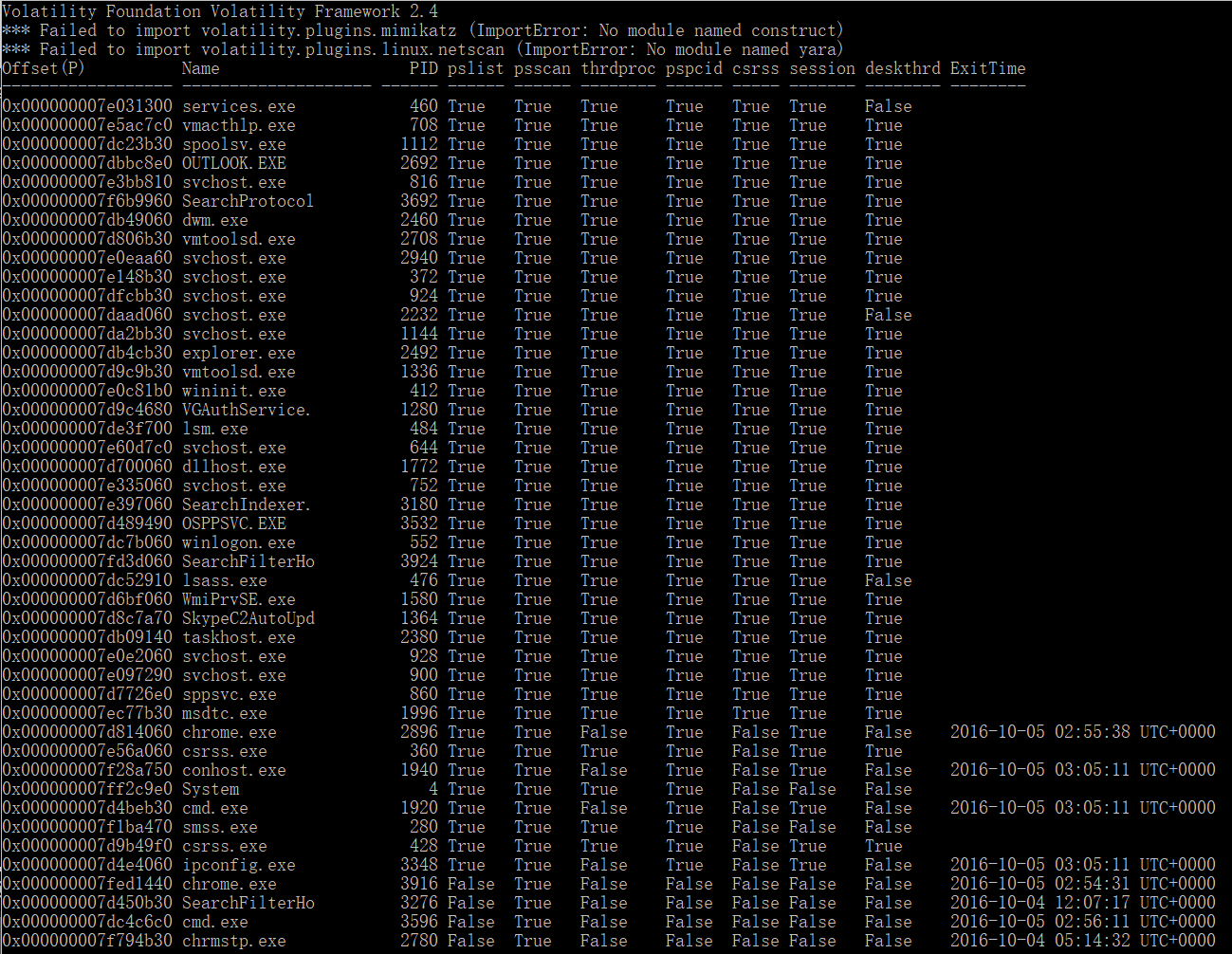

다음으로 vol.py -f 1.vmem --profile=Win7SP1x64 psscan 명령어로 psscan 플러그인을 살펴보겠습니다.

psscan 명령어는 설명과 같이 풀 스캐너를 통하여 프로세스를 출력해줍니다.

따라서 종료된 프로세스나 비활성화된 프로세스, 루트 킷에 의해 숨겨지거나 연결이 끊긴 프로세스를 찾을 수 있습니다.

다음으로 vol.py -f 1.vmem --profile=Win7SP1x64 pstree 명령어로 pstree 플러그인을 살펴보겠습니다.

pstree 플러그인은 각 줄의 offset 주소 왼쪽에 . 을 통하여 프로세스를 트리 형식으로 나타내줍니다.

pstree 플러그인으로 보면 상위, 하위 프로세스를 한 눈에 확인할 수 있습니다.

상위 프로세스가 없는 프로세스 위주로 분석하면 악성 프로세스를 쉽게 찾을 수 있습니다.

다음으로 vol.py -f 1.vmem --profile=Win7SP1x64 pstree 명령어로 psxview 플러그인을 살펴보겠습니다.

psxview 플러그인의 설명은 다양한 프로세스 리스트로 숨겨진 프로세스를 찾아준다고 합니다.

pslist는 True이지만 psscan은 False인 프로세스를 찾으면 해당 프로세스가 숨겨진 프로세스인 걸 확인할 수 있습니다.

'디지털 포렌식 (Forensic) > 메모리 포렌식 (Memory)' 카테고리의 다른 글

| [메모리 포렌식] Volatility 프레임워크 memdump 플러그인 (0) | 2020.10.30 |

|---|---|

| [메모리 포렌식] Volatility 프레임워크 imageinfo 플러그인 (0) | 2020.10.06 |

| [메모리 포렌식] Volatility 프레임워크 설치 방법 (Windows 10) (0) | 2020.10.06 |