728x90

반응형

이번 문제부터는 Target2-6184fe9f.vmss 파일로 진행합니다. 파일을 다운받고 volatility 폴더에 넣어줍시다.

imageinfo 플러그인으로 메모리 정보를 확인해 보겠습니다.

target2 파일도 Windows 7 운영체제를 사용합니다.

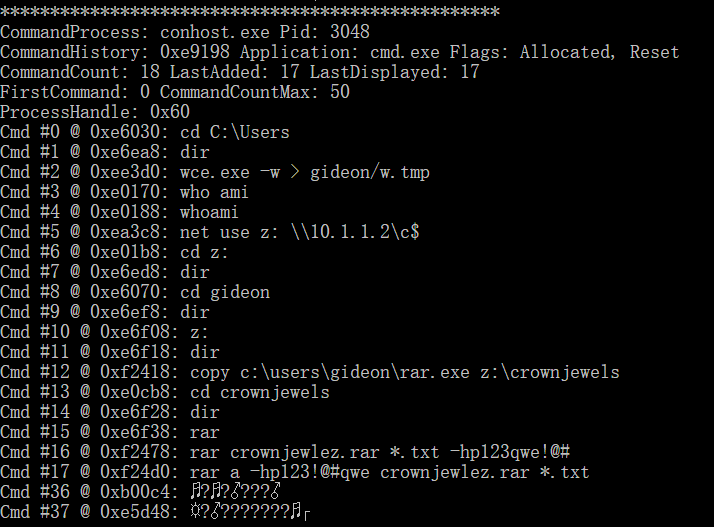

공격자가 프론트데스크 컴퓨터로 다른 컴퓨터에 접속하여 덤프하였다고 하니, cmdscan 플러그인으로 사용한 명령어를 확인해 보겠습니다.

공격자는 C:\Users 폴더에 들어간 뒤 wce.exe 프로그램의 결과를 gideon/w.tmp에 저장했습니다.

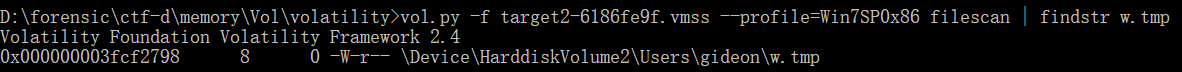

그러므로 w.tmp 파일을 덤프해야 합니다. 먼저 filescan 플러그인으로 gideon/w.tmp의 오프셋 값을 알아보겠습니다.

오프셋 값을 구했으니 dumpfiles 명령어로 덤프해 보겠습니다. 현재 디렉토리에 저장해 주겠습니다.

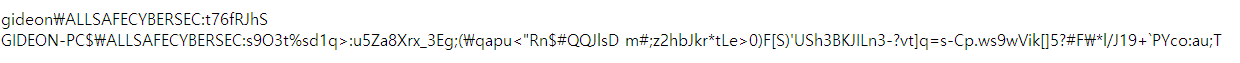

텍스트 에디터로 w.tmp를 열어주겠습니다.

이와 같은 방식으로 답을 구할 수 있습니다.

728x90

반응형

'디지털포렌식 with CTF > 메모리 포렌식 (Memory)' 카테고리의 다른 글

| [메모리 포렌식] GrrCON 2015 #19 (0) | 2020.11.04 |

|---|---|

| [메모리 포렌식] GrrCON 2015 #18 (0) | 2020.11.04 |

| [메모리 포렌식] GrrCON 2015 #16 (0) | 2020.11.03 |

| [메모리 포렌식] GrrCON 2015 #15 (0) | 2020.11.03 |

| [메모리 포렌식] GrrCON 2015 #14 (0) | 2020.11.03 |