728x90

반응형

이번에는 해커스쿨 FTZ의 level 4를 풀어보겠습니다.

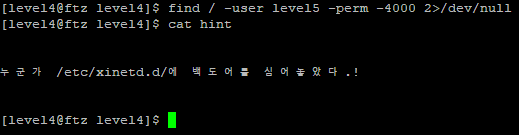

find 명령어를 사용하여도 파일이 출력되지 않아 hint를 보겠습니다.

/etc/xinetd.d에 백도어가 있다고 합니다. xinetd.d는 디렉토리이므로 xinetd.d로 이동해보겠습니다.

ls 명령어를 사용해보니 backdoor 파일이 있습니다.

backdoor이 실행되지는 않으니 cat 명령어로 출력해 보았습니다.

구글에 finger 서비스에 대해 검색해보니, 서비스가 실행될 때 server에 해당하는 /home/level4/tmp/backdoor 에 위치한 프로그램을 불러옵니다.

아무리 찾아도 backdoor이라는 프로그램이 없습니다. 직접 만들어야하나 봅니다.

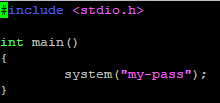

vim 에디터를 이용해서 만들겠습니다.

system() 함수로 my-pass 명령어를 실행하도록 만들었습니다.

backdoor 프로그램을 컴파일하고 finger 서비스를 사용하여 실행하니 password가 나왔습니다.

backdoor 프로그램을 실행하려면 finger @localhost 옵션을 사용하여야 합니다.

finger 명령어에 대해 알아보려면 구글에 "리눅스 finger 사용법"으로 검색하시면 됩니다.

728x90

반응형

'시스템 해킹 (Pwnable) > 해커스쿨 FTZ' 카테고리의 다른 글

| [해커스쿨 FTZ] 해커스쿨 FTZ Level 6 풀이 (0) | 2020.09.25 |

|---|---|

| [해커스쿨 FTZ] 해커스쿨 FTZ Level 5 풀이 (0) | 2020.09.25 |

| [해커스쿨 FTZ] 해커스쿨 FTZ Level 3 풀이 (0) | 2020.09.25 |

| [해커스쿨 FTZ] 해커스쿨 FTZ Level 2 풀이 (0) | 2020.09.25 |

| [해커스쿨 FTZ] 해커스쿨 FTZ Level 1 풀이 (0) | 2020.09.25 |