Amazon GuardDuty 개요

- 지능형 위협 디스커버리 제공.

- 머신러닝 알고리즘, 이상행위 탐지, 서드파티 데이터 사용.

- 원클릭 사용

입력 데이터

- CloudTrail 이벤트 로그

- VPC 플로우 로그 (비정상 트래픽, 비정상 IP주소)

- DNS 로그 (DNS 쿼리에 인코딩된 데이터를 실어 보내는 손상된 인스턴스)

- 선택 사항들 (EKS 감사 로그, RDS & Aurora, EBS, Lambda, S3 데이터 이벤트)

- EventBridge와 연동 가능 (람다, SNS)

- 암호화폐 채굴 공격 방어에 유용

Amazon GuardDuty - 멀티 어카운트 전략

- GuardDuty에서 멀티 어카운트 관리 가능

- 관리자 계정으로 멤버 계정 관리 가능

관리자 권한

- 멤버 계정 추가/삭제

* AWS Organization에서, 특정 멤버 계정을 Organization의 GuardDuty를 위한 위임 관리자로 지정 가능

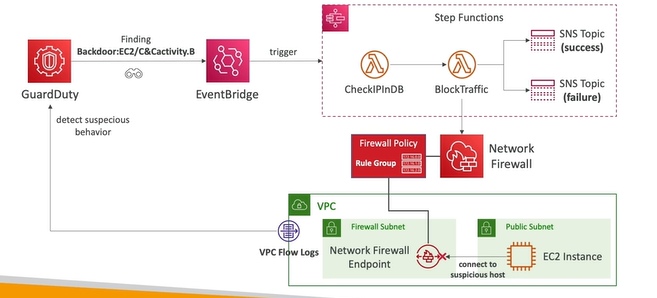

Amazon GuardDuty - Findings 자동화 대응

Findings는 AWS 계정의 악의적 행동을 탐지하는 잠재적인 보안 이슈

EventBridge를 사용해 GuardDuty Findings의 자동화 대응 가능

SNS (이메일, 람다, 슬랙 등)을 통해 알림 기능

이벤트는 관리자 계정, 위임 관리자 모두 발행 가능

Amazon GuardDuty - Findings

GuardDuty는 CloudTrail 로그, VPC 플로우 로그, EKS 로그로부터 직접 독립적인 데이터 스트림을 가져옴

각각의 Finding은 0.1 ~ 8+까지의 위험도가 있음 (High, Medium, Low)

샘플 Findings를 발급해서 자동화 테스트 가능

Amazon GuardDuty - 아키텍처

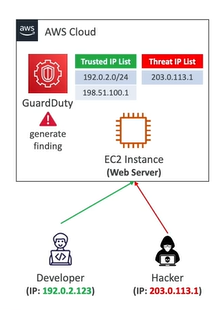

Amazon GuardDuty - 신뢰된 / 위협 IP 리스트

공인 IP만 할당 가능

신뢰된 IP 리스트

- 신뢰할 수 있는 IP 주소와 CIDR 범위의 리스트

- GuardDuty는 신뢰된 IP리스트의 목록에서 Finding을 발생시키지 않음

위협 IP 리스트

- 알려진 위협 IP 주소, CIDR 범위

- 이 리스트를 기반으로 Findings 생성

- 서드파티 프로그램 사용 또는 커스텀 가능

멀티 계정 GuardDuty에서는 관리자 계정만이 이 리스트 관리 가능

Amazon GuardDuty - Suppression Rules

예시) 오탐 Findings, 탐지하고 싶지 않은 위협, 낮은 밸류의 Findings 등등

전체 Finding 타입을 Suppress 가능

더욱 세부적인 기준을 정의 가능

Suppressed Findings는 Security Hub, S3, Detective, EventBridge 등으로 전송되지 않음

Suppressed Findings는 Archive에서 확인 가능

Amazon GuardDuty - Troubleshooting

문제 : GuardDuty가 DNS 기반의 Findings를 생성하지 못하고 있음

이유 : GuardDuty는 디폴트 VPC DNS resolver를 사용할 때만 DNS 로그를 처리함. 다른 타입의 DNS resolvers는 생성되지 않음

* GuardDuty가 중지되었거나 멈췄다면, Finding Types는 생성되지 않음

* 가드듀티를 활성화하는 Best Practice는 사용하지 않는 리전까지 활성화하기 (어떤 위협이 있을지 모르기 때문)

'자격증 > AWS Certified Security - Specialty' 카테고리의 다른 글

| [AWS SCS] EC2 키페어 (0) | 2024.11.19 |

|---|---|

| [AWS SCS] 침해된 AWS 자원과 크리덴셜 (0) | 2024.11.17 |

| [AWS SCS] AWS에서의 침투 테스트 (0) | 2024.11.17 |

| [AWS SCS] Amazon Detective (1) | 2024.11.17 |

| [AWS SCS] AWS Security Hub (1) | 2024.11.17 |